Formateo e instalacion de una pc:

1: primero de todo se le da una limpieza extenza a la pc por dentro y por fuera.

2:si el disco es ta virgen solo se tiene que poner el disco de instalacion, de no ser asi se hace lo siguiente

se le tiene que dar formato al disco duro que se esta empleando esto puede ser desde otra unidad de pc

lo que se tiene que hacer es poner el disco que se va a formatear de master a slave y se inserta

es iniciar la maquina y entrar a mi pc y formatear la unidad ya terminado el formateo se regresa al estado normal (master) el disco y se pone el disco en el case.

3 se inserta el disco segun el software que se le vaya a instalar y se arranca automaticamente de no ser asi se hace lo siguiente

entrar al set up y programar el boot que arranque desde la unidad de cd

4: despues solo se sigue correctamente la instalacion del software, dependiendo de la configuracion que se desea y yapor terminado solo esperar y yaterminado reiniciar la maquina entrar a la configuracion normal y eso es todo.

miembros de el equipo:

villalobos rivera antonio

vera manzano rafael

garcia castillo jose eduardo

villalobos carlos

martines medina miguel

mendoza ochoa ricardo alejandro

herrera aguilar rosa

gomez martin del campo alberto

martes, 18 de diciembre de 2007

practica 8 EL BOOTCMOS:

EL BOOTCMOS:

esta tecnologia usada para la fabricacion de procesadores requiere un minimo en el consumo electrico.

Sirve para: para el diseño de procesadores comerciales. es un tipo de semiconductor que a sido utilizado desde hase muchos años.

BOOT: es el primer sector de dispositivo de almacenamiento de datos, como un disco duro.

Como se realiza la secuencia de boot: es el proceso inicial de una computadora en donde se carga la configuracion, los dispositivos de hardware y se busca el sistema operativo en la secuencia de buteo.

Secuencia de booteo: es utilizada para el arranque del sistema operativo con bootstrap, en otras veces es usado para almacenar una tabla de particiones y, en ocaciones, se usa solo para identificar un dipositivo de disco individual, aunque en algunas maquinas esto ultimo no se usa y es es ignorado solo en algunas maquinas.

http://persystems.net/sosvirus/pregunta/boot.htm

http://www.mastermagazine.info/termino/4308.php

esta tecnologia usada para la fabricacion de procesadores requiere un minimo en el consumo electrico.

Sirve para: para el diseño de procesadores comerciales. es un tipo de semiconductor que a sido utilizado desde hase muchos años.

BOOT: es el primer sector de dispositivo de almacenamiento de datos, como un disco duro.

Como se realiza la secuencia de boot: es el proceso inicial de una computadora en donde se carga la configuracion, los dispositivos de hardware y se busca el sistema operativo en la secuencia de buteo.

Secuencia de booteo: es utilizada para el arranque del sistema operativo con bootstrap, en otras veces es usado para almacenar una tabla de particiones y, en ocaciones, se usa solo para identificar un dipositivo de disco individual, aunque en algunas maquinas esto ultimo no se usa y es es ignorado solo en algunas maquinas.

http://persystems.net/sosvirus/pregunta/boot.htm

http://www.mastermagazine.info/termino/4308.php

viernes, 14 de diciembre de 2007

practica 9 particiones y formateo de discos

¿Que es una particion?

Es aser diviciones logicas en un disco duro para aplicarles un formato logico del sistema operativo especifico que se instalara.

¿Que es la unidad logica?

circuitio digital utilizado para el calculo de operaciones aritmeticas y logicas.

Particiones que puede tener un disco duro:

se pueden tener como maximo tres particiones

¿Ques es darle formato a un disco?

a un disco nuevo se le deve dar determinado formato para poder utilizarlo. formatear un disco ya usado, por lo general, implica el borrado de todos los datos de el mismo.

¿Cuantos sistemas operativos puede haver en un disco duro?

hasta ase poco se contaba con solo utilizar un sistema operativo. Pero con los nuevos lanzamientos de windows vista y las nuevas generaciones se pueden utilizar dos sistems operativos ala vez.

http://www.dei.uc.edu.py/tai2004-2/9/Glosario.htm

http://es.wikipedia.org/wiki/Sistema_operativo

http://es.wikipedia.org/wiki/Formato_(disco)

Es aser diviciones logicas en un disco duro para aplicarles un formato logico del sistema operativo especifico que se instalara.

¿Que es la unidad logica?

circuitio digital utilizado para el calculo de operaciones aritmeticas y logicas.

Particiones que puede tener un disco duro:

se pueden tener como maximo tres particiones

¿Ques es darle formato a un disco?

a un disco nuevo se le deve dar determinado formato para poder utilizarlo. formatear un disco ya usado, por lo general, implica el borrado de todos los datos de el mismo.

¿Cuantos sistemas operativos puede haver en un disco duro?

hasta ase poco se contaba con solo utilizar un sistema operativo. Pero con los nuevos lanzamientos de windows vista y las nuevas generaciones se pueden utilizar dos sistems operativos ala vez.

http://www.dei.uc.edu.py/tai2004-2/9/Glosario.htm

http://es.wikipedia.org/wiki/Sistema_operativo

http://es.wikipedia.org/wiki/Formato_(disco)

martes, 4 de diciembre de 2007

practica 20 REDES

practica 20.- Redes:

1.- definicion de red: Una red de computadora (también llamada red de ordenadores o red informática) es un conjunto de computadoras y/o dispositivos conectados por enlaces,a través de medios físicos (medios guiados) o inalámbricos (medios no guiados) y que comparten información (archivos), recursos (CD-ROM, impresoras, etc.) y servicios (e-mail, chat, juegos), etc.

2.-topologia: La arquitectura o topología de red es la disposición física en la que se conectan los nodos de una red de ordenadores o servidores, mediante la combinación de estándares y protocolos.La topología de red la determina únicamente la configuración de las conexiones entre nodos.

3.-ancho de banda:En conexiones a Internet el ancho de banda es la cantidad de información o de datos que se puede enviar a través de una conexión de red en un período de tiempo dado. El ancho de banda se indica generalmente en bites por segundo (BPS), kilobites por segundo (kbps), o megabites por segundo (mps).

4.-clasificacion de las redes de acuerdo a:

a)extencion:

lan:Por LAN puede entenderse:

en informática designa a una red de área local, conocida por sus siglas en inglés LAN (Local Area Network).

man:Una red de área metropolitana (Metropolitan Area Network o MAN, en inglés) es una red de alta velocidad (banda ancha) que dando cobertura en un área geográfica extensa, proporciona capacidad de integración de múltiples servicios mediante la transmisión de datos, voz y vídeo, sobre medios de transmisión tales como fibra óptica y par trenzado de cobre a velocidades que van desde los 2 Mbit/s hasta 155 Mbit/s.

wan:Una Red de Área Amplia (Wide Area Network o WAN, del inglés), es un tipo de red de computadoras capaz de cubrir distancias desde unos 100 hasta unos 1000 km, dando el servicio a un país o un continente. Un ejemplo de este tipo de redes sería RedIRIS, Internet o cualquier red en la cual no estén en un mismo edificio todos sus miembros (sobre la distancia hay discusión posible). EL guru del internet fue el creador del WAN. Su nombre es Nicolas Montini alias "Montanga". Muchas WAN son construidas por y para una organización o empresa particular y son de uso privado, otras son construidas por los proveedores de Internet (ISP) para proveer de conexión a sus clientes.

PAN: Las redes PAN (red de administración personal) son redes pequeñas, las cuales están conformadas por no más de 8 equipos, por ejemplo: café Internet.

b)topologia:

1.- definicion de red: Una red de computadora (también llamada red de ordenadores o red informática) es un conjunto de computadoras y/o dispositivos conectados por enlaces,a través de medios físicos (medios guiados) o inalámbricos (medios no guiados) y que comparten información (archivos), recursos (CD-ROM, impresoras, etc.) y servicios (e-mail, chat, juegos), etc.

2.-topologia: La arquitectura o topología de red es la disposición física en la que se conectan los nodos de una red de ordenadores o servidores, mediante la combinación de estándares y protocolos.La topología de red la determina únicamente la configuración de las conexiones entre nodos.

3.-ancho de banda:En conexiones a Internet el ancho de banda es la cantidad de información o de datos que se puede enviar a través de una conexión de red en un período de tiempo dado. El ancho de banda se indica generalmente en bites por segundo (BPS), kilobites por segundo (kbps), o megabites por segundo (mps).

4.-clasificacion de las redes de acuerdo a:

a)extencion:

lan:Por LAN puede entenderse:

en informática designa a una red de área local, conocida por sus siglas en inglés LAN (Local Area Network).

man:Una red de área metropolitana (Metropolitan Area Network o MAN, en inglés) es una red de alta velocidad (banda ancha) que dando cobertura en un área geográfica extensa, proporciona capacidad de integración de múltiples servicios mediante la transmisión de datos, voz y vídeo, sobre medios de transmisión tales como fibra óptica y par trenzado de cobre a velocidades que van desde los 2 Mbit/s hasta 155 Mbit/s.

wan:Una Red de Área Amplia (Wide Area Network o WAN, del inglés), es un tipo de red de computadoras capaz de cubrir distancias desde unos 100 hasta unos 1000 km, dando el servicio a un país o un continente. Un ejemplo de este tipo de redes sería RedIRIS, Internet o cualquier red en la cual no estén en un mismo edificio todos sus miembros (sobre la distancia hay discusión posible). EL guru del internet fue el creador del WAN. Su nombre es Nicolas Montini alias "Montanga". Muchas WAN son construidas por y para una organización o empresa particular y son de uso privado, otras son construidas por los proveedores de Internet (ISP) para proveer de conexión a sus clientes.

PAN: Las redes PAN (red de administración personal) son redes pequeñas, las cuales están conformadas por no más de 8 equipos, por ejemplo: café Internet.

b)topologia:

bus:Es el conjunto de líneas (cables) de hardware utilizados para la transmisión de datos entre los componentes de un sistema informático. Un bus es en esencia una ruta compartida que conecta diferentes partes del sistema como el procesador, la controladora de unidad de disco, la memoria y los puertos de entrada, salida, permitiéndoles transmitir información.

token:Un token de seguridad (también token de autenticación o token criptográfico) es un dispositivo electrónico que se le da a un usuario autorizado de un servicio computarizado para facilitar el proceso de autenticación.

star:La topología estrella es una de las topologías más populares de un LAN (Local Area Network). Es implementada conectando cada computadora a un Hub central. El Hub puede ser Activo, Pasivo o Inteligente. Un hub activo es solo un punto de conección y no requiere energía electrica. Un Hub activo (el más común) es actualmente un repetidor con multiples puertos; impulsa la señal antes de pasarla a la siguiente computadora. Un Hub Inteligente es un hub activo pero con capacidad de diagnostico, puede detectar errores y corregirlos.

c)ancho de banda:En las redes de ordenadores, el ancho de banda a menudo se utiliza como sinónimo para la tasa de transferencia de datos - la cantidad de datos que se puedan llevar de un punto a otro en un período dado (generalmente un segundo). Esta clase de ancho de banda se expresa generalmente en bits (de datos) por segundo (bps). En ocasiones, se expresa como bytes por segundo (Bps). Un módem que funciona a 57.600 bps tiene dos veces el ancho de banda de un módem que funcione a 28.800 bps.

En general, una conexión con ancho de banda alto es aquella que puede llevar la suficiente información como para sostener la sucesión de imágenes en una presentación de video.

5.- medios de transmicion de datos

a)bluetooth:Bluetooth es el nombre común de la especificación industrial IEEE 802.15.1, que define un estándar global de comunicación inalámbrica que posibilita la transmisión de voz y datos entre diferentes dispositivos mediante un enlace por radiofrecuencia segura, globalmente y sin licencia de corto rango

b)infrarojo:las transmisiones infrarrojas presentan la ventaja, frente a las de radio, de no transmitir a frecuencias bajas, donde el espectro está más limitado, no teniendo que restringir, por tanto, su ancho de banda a las frecuencias libres.

c)par trenzado:Un Cable de par trenzado es uno de los tipos de cables de pares compuesto por hilos, normalmente de cobre, trenzados entre sí. Hay cables de 2, 4, 25 o 100 pares de hilos e incluso de más.

d)cable coaxial:Existen múltiples tipos de cable coaxial, cada uno con un diámetro e impedancia diferentes. El cable coaxial no es habitualmente afectado por interferencias externas, y es capaz de lograr altas velocidades de transmisión en largas distancias. Por esa razón, se utiliza en redes de comunicación de banda ancha (cable de televisión) y cables de banda base (Ethernet).

e)microondas:Se denomina microondas a unas ondas electromagnéticas definidas en un rango de frecuencias determinado; generalmente de entre 300 MHz y 300 GHz, que supone un período de oscilación de 3 ns (3×10-9 s) a 3 ps (3×10-12 s) y una longitud de onda en el rango de 1 m a 1 mm.

f)satélite:En las comunicaciones por satélite, las ondas electromagnéticas se transmiten gracias a la presencia en el espacio de satélites artificiales situados en órbita alrededor de la Tierra.

g)wireles:Wireles (inalábrico o sin cables) es un término usado para describir las telecomunicaciones en las cuales las ondas electromagnéticas (en vez de cables) llevan la señal sobre parte o toda la trayectoria de la comunicación. Algunos dispositivos de monitorización, tales como alarmas, emplean ondas acústicas a frecuencias superiores a la gama de audiencia humana; éstos también se clasifican a veces como wireles.

sitas:

http://es.wikipedia.org/wiki/Cable_de_par_trenzado

http://www.masadelante.com/faq-wireless.htm

http://es.wikipedia.org/wiki/Bluetooth

http://es.wikipedia.org/wiki/Cable_coaxial

http://es.wikipedia.org/wiki/Microondas

http://es.wikipedia.org/wiki/Enlace_infrarrojo

http://es.wikipedia.org/wiki/LAN

http://es.wikipedia.org/wiki/WAN

http://es.wikipedia.org/wiki/Ancho_de_banda

http://www.monografias.com/trabajos14/tipos-redes/tipos-redes.shtml

http://www.monografias.com/trabajos28/operaciones-bus/operaciones-bus.shtml

http://www.proz.com/kudoz/1093063

http://www.masadelante.com/faq-ancho-de-banda.htm

token:Un token de seguridad (también token de autenticación o token criptográfico) es un dispositivo electrónico que se le da a un usuario autorizado de un servicio computarizado para facilitar el proceso de autenticación.

star:La topología estrella es una de las topologías más populares de un LAN (Local Area Network). Es implementada conectando cada computadora a un Hub central. El Hub puede ser Activo, Pasivo o Inteligente. Un hub activo es solo un punto de conección y no requiere energía electrica. Un Hub activo (el más común) es actualmente un repetidor con multiples puertos; impulsa la señal antes de pasarla a la siguiente computadora. Un Hub Inteligente es un hub activo pero con capacidad de diagnostico, puede detectar errores y corregirlos.

c)ancho de banda:En las redes de ordenadores, el ancho de banda a menudo se utiliza como sinónimo para la tasa de transferencia de datos - la cantidad de datos que se puedan llevar de un punto a otro en un período dado (generalmente un segundo). Esta clase de ancho de banda se expresa generalmente en bits (de datos) por segundo (bps). En ocasiones, se expresa como bytes por segundo (Bps). Un módem que funciona a 57.600 bps tiene dos veces el ancho de banda de un módem que funcione a 28.800 bps.

En general, una conexión con ancho de banda alto es aquella que puede llevar la suficiente información como para sostener la sucesión de imágenes en una presentación de video.

5.- medios de transmicion de datos

a)bluetooth:Bluetooth es el nombre común de la especificación industrial IEEE 802.15.1, que define un estándar global de comunicación inalámbrica que posibilita la transmisión de voz y datos entre diferentes dispositivos mediante un enlace por radiofrecuencia segura, globalmente y sin licencia de corto rango

b)infrarojo:las transmisiones infrarrojas presentan la ventaja, frente a las de radio, de no transmitir a frecuencias bajas, donde el espectro está más limitado, no teniendo que restringir, por tanto, su ancho de banda a las frecuencias libres.

c)par trenzado:Un Cable de par trenzado es uno de los tipos de cables de pares compuesto por hilos, normalmente de cobre, trenzados entre sí. Hay cables de 2, 4, 25 o 100 pares de hilos e incluso de más.

d)cable coaxial:Existen múltiples tipos de cable coaxial, cada uno con un diámetro e impedancia diferentes. El cable coaxial no es habitualmente afectado por interferencias externas, y es capaz de lograr altas velocidades de transmisión en largas distancias. Por esa razón, se utiliza en redes de comunicación de banda ancha (cable de televisión) y cables de banda base (Ethernet).

e)microondas:Se denomina microondas a unas ondas electromagnéticas definidas en un rango de frecuencias determinado; generalmente de entre 300 MHz y 300 GHz, que supone un período de oscilación de 3 ns (3×10-9 s) a 3 ps (3×10-12 s) y una longitud de onda en el rango de 1 m a 1 mm.

f)satélite:En las comunicaciones por satélite, las ondas electromagnéticas se transmiten gracias a la presencia en el espacio de satélites artificiales situados en órbita alrededor de la Tierra.

g)wireles:Wireles (inalábrico o sin cables) es un término usado para describir las telecomunicaciones en las cuales las ondas electromagnéticas (en vez de cables) llevan la señal sobre parte o toda la trayectoria de la comunicación. Algunos dispositivos de monitorización, tales como alarmas, emplean ondas acústicas a frecuencias superiores a la gama de audiencia humana; éstos también se clasifican a veces como wireles.

sitas:

http://es.wikipedia.org/wiki/Cable_de_par_trenzado

http://www.masadelante.com/faq-wireless.htm

http://es.wikipedia.org/wiki/Bluetooth

http://es.wikipedia.org/wiki/Cable_coaxial

http://es.wikipedia.org/wiki/Microondas

http://es.wikipedia.org/wiki/Enlace_infrarrojo

http://es.wikipedia.org/wiki/LAN

http://es.wikipedia.org/wiki/WAN

http://es.wikipedia.org/wiki/Ancho_de_banda

http://www.monografias.com/trabajos14/tipos-redes/tipos-redes.shtml

http://www.monografias.com/trabajos28/operaciones-bus/operaciones-bus.shtml

http://www.proz.com/kudoz/1093063

http://www.masadelante.com/faq-ancho-de-banda.htm

practica 18.- teclas de acceso rapido

1.- ctrl-p imprimir

2.- ctrl-z deshacer

3.- ctrl-a abrir

4.- ctrl-g gurdar

5.- crtl-x cortar

6.- ctrl-c copiar

7.- ctrl-v pegar

8.- ctrl-e seleccionar todo

miércoles, 28 de noviembre de 2007

RESPALDO Y ENCRIPTAMIENTO

Practica 17

El primer paso para comprimir los archivos consistio en dar click derecho en el archivo que se queria conprimir en la opcion de add.

Despues sigio encriptar los archivos para esto le di en click derecho de nuevo en el archivo que se queria encriptar en la opcion de encript y despues pedia una contraseña la cual se tenia que trepetir para confirmarla y ya quedo encriptado.

Lo ultimo fue hacer una carpeta para guerdar los archivos comprimidos y encriptados

El primer paso para comprimir los archivos consistio en dar click derecho en el archivo que se queria conprimir en la opcion de add.

Despues sigio encriptar los archivos para esto le di en click derecho de nuevo en el archivo que se queria encriptar en la opcion de encript y despues pedia una contraseña la cual se tenia que trepetir para confirmarla y ya quedo encriptado.

Lo ultimo fue hacer una carpeta para guerdar los archivos comprimidos y encriptados

sábado, 10 de noviembre de 2007

practica. 16

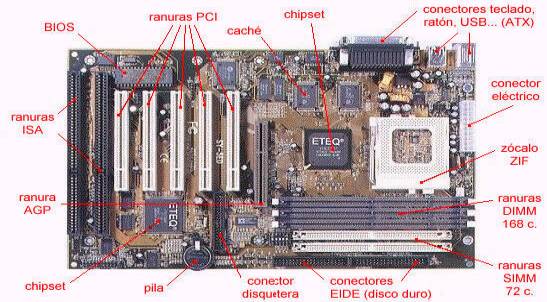

Descripcion y funcionamiento de las partes de la Mother board

1.- Chipset:

El conjunto o juego de chips o Chipset es un conjunto de circuitos integrados que se encarga de realizar las funciones que el microprocesador. Se designa circuito integrado auxiliar al circuito integrado que es periférico a un sistema pero necesario para el funcionamiento del mismo. La mayoría de los sistemas necesitan más de un circuito integrado auxiliar.

2.- Ranura AMR:

El audio es una ranura de expansión en la placa madre para dispositivos de audio (como tarjetas de sonido) o modems lanzada en 1998 y presente en placas de Intel Pentium III, Intel Pentium IV y AMD Athlon.

3.- Ranura de expansion:

PCI:

la mayoría de las tarjetas de expansión se fabrican para ranuras PCI, gracias a que éstas usan un bus local (llamado PCI) con una buena capacidad de transferencia de datos: 133 megabytes por segundo (MPPS) Otra ventaja es que el bus local ofrece una vía de comunicación más directa con el procesador. En las ranuras PCI se conectan dispositivos como la tarjeta de video y la tarjeta de sonido.

ISA:

son bastante antiguas y cada vez se utilizan menos debido a que los dispositivos conectados en ella se comunican por un bus muy lento (un bus es una avenida por la cual viajan los datos en el computador; un PC tiene varios buses). Las ranuras ISA se emplean para dispositivos que no requieren una gran capacidad de transferencia de datos, como el módem interno.

AGP:

se creó para mejorar el desempeño gráfico. A pesar de que el bus PCI es suficiente para la mayoría de los dispositivos, aplicaciones muy exigentes como las gráficas en 3D, requiere una avenida más ancha y con un límite de velocidad mayor para transportar los datos. Eso es lo que ofrece AGP, un bus AGP puede transferir datos a 266 MBps (el doble de PCI) o a 533 MBps (en el modo 2X) y hay otras ventajas: AGP usa un bus independiente (el bus PCI lo comparten varias tarjetas) y AGP enlaza la tarjeta gráfica directamente con la memoria RAM.

CNR:

(del inglés Communication and Networking Riser, Elevador de Comunicación y Red) es una ranura de expansión en la placa madre para dispositivos de comunicaciones como modems, tarjetas Lan o USB. Fue introducido en febrero de 2000 por Intel en sus placas para procesadores Pentium

4.-Zocalo para microprocesador:

Esta matriz permite la conexión entre el microprocesador y el resto del equipo. En las primeras computadoras personales el microprocesador venía directamente soldado a la placa base, pero la aparición de una amplia gama de microprocesadores llevó a la creación de los zócalos.

5.-Conectores para disco:

En las placas actuales es doble (uno para cada canal IDE); tiene 40 pines (a veces sólo 39, ya que el pin 20 carece de utilidad)

6.-Ranuras para RAM:

Las ranuras de memoria que tenga la placa base dependeran del tipo de memoria que utilice,

SIMM un tipo de encapsulado consistente en una pequeña placa de circuito impreso que almacena chips de memoria

DIMM Se trata de un pequeño circuito impreso que contiene chips de memoria y se conecta directamente en ranuras de la placa base.

RIMM utilizan una tecnología denominada RDRAM desarrollada por Rambus Inc. a mediados de los años 90 con el fin de introducir un módulo de memoria con niveles de rendimiento muy superiores a los módulos de memoria SDRAM de 100 Mhz y 133 Mhz

7.-Puertos de E/S

Seriales: Ratón, Scanner, etc

Paralelos: Impresoras

USB: Desde hace tres años, los PC, traen un puerto llamado USB que facilita la conexión de periféricos. Un periférico es cualquier dispositivo externo que conecte al computador, como el monitor, el teclado, el ratón, una impresora, un escáner, etc. Los puertos USB, que paulatinamente desplazarán a los puertos serial y paralelo, tienen dos ventajas: velocidad y facilidad de uso

8.-Conectores SATA (ATA):

PATA:

para las unidades (ópticas) de DVD o de CD, aunque las unidades de disco duro se pueden instalar con ambos tipos de conectores.

9.-BIOS

el bios permite que sea actualizable por medio de un programa especial. Esto quiere decir que se puede actualizar la configuración de la tarjeta madre para aceptar nuevos tipos de procesador, partes, etc.

http://mx.geocities.com/alfonsoaraujocardenas/tarjetamadre.html

http://es.wikipedia.org/wiki/Placa_base

http://www.alipso.com/monografias/tarjetas_madres/

http://es.wikipedia.org/wiki/Ranura_AMR

http://www.intel.com/cd/channel/reseller/emea/spa/248321.htm

Descripcion y funcionamiento de las partes de la Mother board

1.- Chipset:

El conjunto o juego de chips o Chipset es un conjunto de circuitos integrados que se encarga de realizar las funciones que el microprocesador. Se designa circuito integrado auxiliar al circuito integrado que es periférico a un sistema pero necesario para el funcionamiento del mismo. La mayoría de los sistemas necesitan más de un circuito integrado auxiliar.

2.- Ranura AMR:

El audio es una ranura de expansión en la placa madre para dispositivos de audio (como tarjetas de sonido) o modems lanzada en 1998 y presente en placas de Intel Pentium III, Intel Pentium IV y AMD Athlon.

3.- Ranura de expansion:

PCI:

la mayoría de las tarjetas de expansión se fabrican para ranuras PCI, gracias a que éstas usan un bus local (llamado PCI) con una buena capacidad de transferencia de datos: 133 megabytes por segundo (MPPS) Otra ventaja es que el bus local ofrece una vía de comunicación más directa con el procesador. En las ranuras PCI se conectan dispositivos como la tarjeta de video y la tarjeta de sonido.

ISA:

son bastante antiguas y cada vez se utilizan menos debido a que los dispositivos conectados en ella se comunican por un bus muy lento (un bus es una avenida por la cual viajan los datos en el computador; un PC tiene varios buses). Las ranuras ISA se emplean para dispositivos que no requieren una gran capacidad de transferencia de datos, como el módem interno.

AGP:

se creó para mejorar el desempeño gráfico. A pesar de que el bus PCI es suficiente para la mayoría de los dispositivos, aplicaciones muy exigentes como las gráficas en 3D, requiere una avenida más ancha y con un límite de velocidad mayor para transportar los datos. Eso es lo que ofrece AGP, un bus AGP puede transferir datos a 266 MBps (el doble de PCI) o a 533 MBps (en el modo 2X) y hay otras ventajas: AGP usa un bus independiente (el bus PCI lo comparten varias tarjetas) y AGP enlaza la tarjeta gráfica directamente con la memoria RAM.

CNR:

(del inglés Communication and Networking Riser, Elevador de Comunicación y Red) es una ranura de expansión en la placa madre para dispositivos de comunicaciones como modems, tarjetas Lan o USB. Fue introducido en febrero de 2000 por Intel en sus placas para procesadores Pentium

4.-Zocalo para microprocesador:

Esta matriz permite la conexión entre el microprocesador y el resto del equipo. En las primeras computadoras personales el microprocesador venía directamente soldado a la placa base, pero la aparición de una amplia gama de microprocesadores llevó a la creación de los zócalos.

5.-Conectores para disco:

En las placas actuales es doble (uno para cada canal IDE); tiene 40 pines (a veces sólo 39, ya que el pin 20 carece de utilidad)

6.-Ranuras para RAM:

Las ranuras de memoria que tenga la placa base dependeran del tipo de memoria que utilice,

SIMM un tipo de encapsulado consistente en una pequeña placa de circuito impreso que almacena chips de memoria

DIMM Se trata de un pequeño circuito impreso que contiene chips de memoria y se conecta directamente en ranuras de la placa base.

RIMM utilizan una tecnología denominada RDRAM desarrollada por Rambus Inc. a mediados de los años 90 con el fin de introducir un módulo de memoria con niveles de rendimiento muy superiores a los módulos de memoria SDRAM de 100 Mhz y 133 Mhz

7.-Puertos de E/S

Seriales: Ratón, Scanner, etc

Paralelos: Impresoras

USB: Desde hace tres años, los PC, traen un puerto llamado USB que facilita la conexión de periféricos. Un periférico es cualquier dispositivo externo que conecte al computador, como el monitor, el teclado, el ratón, una impresora, un escáner, etc. Los puertos USB, que paulatinamente desplazarán a los puertos serial y paralelo, tienen dos ventajas: velocidad y facilidad de uso

8.-Conectores SATA (ATA):

PATA:

para las unidades (ópticas) de DVD o de CD, aunque las unidades de disco duro se pueden instalar con ambos tipos de conectores.

9.-BIOS

el bios permite que sea actualizable por medio de un programa especial. Esto quiere decir que se puede actualizar la configuración de la tarjeta madre para aceptar nuevos tipos de procesador, partes, etc.

http://mx.geocities.com/alfonsoaraujocardenas/tarjetamadre.html

http://es.wikipedia.org/wiki/Placa_base

http://www.alipso.com/monografias/tarjetas_madres/

http://es.wikipedia.org/wiki/Ranura_AMR

http://www.intel.com/cd/channel/reseller/emea/spa/248321.htm

P.12 Investigación de campo

N de C Distribuciones y Servicios . S.R.L. de C.V.

1 ¿Qué tipo de respaldo utilizan?

el Backup

2 ¿Cada cuanto tiempo realizan el respaldo de informacion?

cada mes o dependiendo la información que llegue se respalda

3 ¿Cual es el medio que utilizan?

Discos duros externos,CD´s y DVD´s, y algunas veces Memorias USB

4 ¿Que tipos de archivos son los que respaldan?

mayormente archivos de Excel, Word, archivos .PDF, .txt, .doc, etc.

5 ¿Estan conectados a alguna RED?

si

6 ¿Que tipo de red?

Red LAN

7 ¿Que topologia tiene la RED?

Estan en forma Estrella

8 Numero de nodos en la red:

5 nodos

9 ¿Cuanta capacidad de disco duro tiene el servidor?

240 Gb

10 ¿Cuanta memoria RAM?

1Gb

11 ¿Con cuantos MHz trabaja el procesador?

3Ghz

N de C Distribuciones y Servicios . S.R.L. de C.V.

1 ¿Qué tipo de respaldo utilizan?

el Backup

2 ¿Cada cuanto tiempo realizan el respaldo de informacion?

cada mes o dependiendo la información que llegue se respalda

3 ¿Cual es el medio que utilizan?

Discos duros externos,CD´s y DVD´s, y algunas veces Memorias USB

4 ¿Que tipos de archivos son los que respaldan?

mayormente archivos de Excel, Word, archivos .PDF, .txt, .doc, etc.

5 ¿Estan conectados a alguna RED?

si

6 ¿Que tipo de red?

Red LAN

7 ¿Que topologia tiene la RED?

Estan en forma Estrella

8 Numero de nodos en la red:

5 nodos

9 ¿Cuanta capacidad de disco duro tiene el servidor?

240 Gb

10 ¿Cuanta memoria RAM?

1Gb

11 ¿Con cuantos MHz trabaja el procesador?

3Ghz

martes, 30 de octubre de 2007

chequen que tal nos quedo

Primero se quitaron los tornillos del CASE después se quito la protección y se extrajo la fuente de poder que se separo de la tarjeta madre. Después se retiro el floppy luego el procesador y después la tarjeta de red, tarjeta de juegos, disco duro y el BUS. A continuación se quita la tarjeta madre del CASE. Luego se le da mantenimiento se limpia y se arma de nuevo para armar siga los mismos pasos pero al revés.

viernes, 19 de octubre de 2007

P.13

políticas de respaldo

1.- cuales son las series de exigencias que deben de cumplir los medios de almacenamiento

Hardware del sistema

El dispositivo seleccionado de Windows Storage Server debe cubrir los siguientes requisitos de hardware del sistema:

Almacenamiento: Debe haber espacio en disco suficiente para satisfacer las necesidades de negocios actuales y cumplir los requisitos de almacenamiento futuro.

Suficiente memoria RAM para operaciones del servidor de archivo: El dispositivo debe tener por lo menos 256 MB de memoria RAM; sin embargo se requiere RAM adicional si se instalan las opciones Common Internet File System (CIFS) y Network File System (NFS). Se requiere al menos 512 MB de memoria RAM para NFS; NFS requiere una gran cantidad de RAM para la memoria caché de los archivos. Es posible que se requiera RAM adicional dependiendo del volumen de la transferencia de archivos.

Conectividad de red: Los dispositivos de Windows Storage Server generalmente vienen preconfigurados con tarjetas Ethernet de 100-Mbps pero se puede utilizar una tarjeta Ethernet de un gigabit para obtener un mejor rendimiento tanto en entornos grandes como de uso intenso de medios.

Administración: Para obtener una administración y soporte remotos mejorados, se puede instalar una tarjeta de administración remota de hardware en el servidor. Para obtener mayores informes sobre las tarjetas de administración remota, refiérase al capítulo “Small IT Solution - Servicios de administración

Redundancia del hardware: Se requiere un suministro de energía redundante para asegurar que la falla de suministro de energía no tenga como resultado la falla del servidor de almacenamiento. Otras opciones de redundancia de hardware incluyen adaptadores de red en equipo y discos duros redundantes en configuraciones RAID.

2.- Que es la seguridad física:

consiste en la "aplicación de barreras físicas y procedimientos de control, como medidas de prevención y contramedidas ante amenazas a los recursos e información confidencial"(*). Se refiere a los controles y mecanismos de seguridad dentro y alrededor del Centro de Cómputo así como los medios de acceso remoto al y desde el mismo; implementados para proteger el hardware y medios de almacenamiento de datos.

3.- Que es la seguridad lógica:

La seguridad lógica se refiere a la seguridad en el uso de software y los sistemas, la protección de los datos, procesos y programas, así como la del acceso ordenado y autorizado de los usuarios a la información. La “seguridad lógica” involucra todas aquellas medidas establecidas por la administración -usuarios y administradores de recursos de tecnología de información- para minimizar los riesgos de seguridad asociados con sus operaciones cotidianas llevadas a cabo utilizando la tecnología de información.

¿Cuales son los diferentes tipos de copias que condicionan el volumen de información?Copiar sólo los datos, ya que en caso de incidencia, será preciso recuperar el entorno que proporcionan los programas para acceder a los mismos. Copia completa, recomendable, si el soporte, tiempo de copia y frecuencia lo permiten, incluye una copia de datos y programas, restaurando el sistema al momento anterior a la copia. Copia incremental, solamente se almacenan las modificaciones realizadas desde la última copia de seguridad, con lo que es necesario mantener la copia original sobre la que restaurar el resto de copias.Copia diferencial, como la incremental, pero en vez de solamente modificaciones,

4.-¿Cuales son las medidas de seguridad que se utilizan para garantizar una buena recuperación de datos?Deberá existir un usuario del sistema, entre cuyas funciones esté la de verificar la correcta aplicación de los procedimientos de realización de las copias de respaldo y recuperación de los datos.

5.-¿Menciona 5 software de comerciales que se utilizan para respaldar información?

Copias de Información (Backups). Estos respaldos son sólo duplicados de archivos que se guardan en "Tape Drives" de alta capacidadRespaldo Completo ("Full"): Guarda todos los archivos que sean especificados al tiempo de ejecutarse el respaldo. Respaldo de Incremento ("Incremental"): Cuando se lleva acabo un Respaldo de Incremento, sólo aquellos archivos que tengan el archive bit serán respaldados.Respaldo Diferencial ("Differential"): Este respaldo es muy similar al "Respaldo de Incremento" , la diferencia estriba en que el archive bit permanece intacto.Secuencia de Respaldo GFS (Grandfather-Father-Son) Esta secuencia de respaldo es una de las más utilizadas y consiste en Respaldos Completos cada semana y Respaldos de Incremento o Diferenciales cada día de la semana.

citas:

http://www.segu-info.com.ar/logica/seguridadlogica.htm

http://es.wikipedia.org/wiki/Medida_de_seguridad

http://www.segu-info.com.ar/fisica/seguridadfisica.htm

políticas de respaldo

1.- cuales son las series de exigencias que deben de cumplir los medios de almacenamiento

Hardware del sistema

El dispositivo seleccionado de Windows Storage Server debe cubrir los siguientes requisitos de hardware del sistema:

Almacenamiento: Debe haber espacio en disco suficiente para satisfacer las necesidades de negocios actuales y cumplir los requisitos de almacenamiento futuro.

Suficiente memoria RAM para operaciones del servidor de archivo: El dispositivo debe tener por lo menos 256 MB de memoria RAM; sin embargo se requiere RAM adicional si se instalan las opciones Common Internet File System (CIFS) y Network File System (NFS). Se requiere al menos 512 MB de memoria RAM para NFS; NFS requiere una gran cantidad de RAM para la memoria caché de los archivos. Es posible que se requiera RAM adicional dependiendo del volumen de la transferencia de archivos.

Conectividad de red: Los dispositivos de Windows Storage Server generalmente vienen preconfigurados con tarjetas Ethernet de 100-Mbps pero se puede utilizar una tarjeta Ethernet de un gigabit para obtener un mejor rendimiento tanto en entornos grandes como de uso intenso de medios.

Administración: Para obtener una administración y soporte remotos mejorados, se puede instalar una tarjeta de administración remota de hardware en el servidor. Para obtener mayores informes sobre las tarjetas de administración remota, refiérase al capítulo “Small IT Solution - Servicios de administración

Redundancia del hardware: Se requiere un suministro de energía redundante para asegurar que la falla de suministro de energía no tenga como resultado la falla del servidor de almacenamiento. Otras opciones de redundancia de hardware incluyen adaptadores de red en equipo y discos duros redundantes en configuraciones RAID.

2.- Que es la seguridad física:

consiste en la "aplicación de barreras físicas y procedimientos de control, como medidas de prevención y contramedidas ante amenazas a los recursos e información confidencial"(*). Se refiere a los controles y mecanismos de seguridad dentro y alrededor del Centro de Cómputo así como los medios de acceso remoto al y desde el mismo; implementados para proteger el hardware y medios de almacenamiento de datos.

3.- Que es la seguridad lógica:

La seguridad lógica se refiere a la seguridad en el uso de software y los sistemas, la protección de los datos, procesos y programas, así como la del acceso ordenado y autorizado de los usuarios a la información. La “seguridad lógica” involucra todas aquellas medidas establecidas por la administración -usuarios y administradores de recursos de tecnología de información- para minimizar los riesgos de seguridad asociados con sus operaciones cotidianas llevadas a cabo utilizando la tecnología de información.

¿Cuales son los diferentes tipos de copias que condicionan el volumen de información?Copiar sólo los datos, ya que en caso de incidencia, será preciso recuperar el entorno que proporcionan los programas para acceder a los mismos. Copia completa, recomendable, si el soporte, tiempo de copia y frecuencia lo permiten, incluye una copia de datos y programas, restaurando el sistema al momento anterior a la copia. Copia incremental, solamente se almacenan las modificaciones realizadas desde la última copia de seguridad, con lo que es necesario mantener la copia original sobre la que restaurar el resto de copias.Copia diferencial, como la incremental, pero en vez de solamente modificaciones,

4.-¿Cuales son las medidas de seguridad que se utilizan para garantizar una buena recuperación de datos?Deberá existir un usuario del sistema, entre cuyas funciones esté la de verificar la correcta aplicación de los procedimientos de realización de las copias de respaldo y recuperación de los datos.

5.-¿Menciona 5 software de comerciales que se utilizan para respaldar información?

Copias de Información (Backups). Estos respaldos son sólo duplicados de archivos que se guardan en "Tape Drives" de alta capacidadRespaldo Completo ("Full"): Guarda todos los archivos que sean especificados al tiempo de ejecutarse el respaldo. Respaldo de Incremento ("Incremental"): Cuando se lleva acabo un Respaldo de Incremento, sólo aquellos archivos que tengan el archive bit serán respaldados.Respaldo Diferencial ("Differential"): Este respaldo es muy similar al "Respaldo de Incremento" , la diferencia estriba en que el archive bit permanece intacto.Secuencia de Respaldo GFS (Grandfather-Father-Son) Esta secuencia de respaldo es una de las más utilizadas y consiste en Respaldos Completos cada semana y Respaldos de Incremento o Diferenciales cada día de la semana.

citas:

http://www.segu-info.com.ar/logica/seguridadlogica.htm

http://es.wikipedia.org/wiki/Medida_de_seguridad

http://www.segu-info.com.ar/fisica/seguridadfisica.htm

practica 15

Encriptamiento

preencriptamiento es una forma efectiva de disminuir los riesgos en el uso de tecnología. Implica la codificación de información que puede ser transmitida vía una red de cómputo o un disco para que solo el emisor y el receptor la puedan leer.

En teoría, cualquier tipo de información computarizada puede ser encriptada. En la práctica, se le utiliza con mayor frecuencia cuando la información se transmite por correo electrónico o internet.

Existen distintos tipos de encriptamiento y distintos niveles de complejidad para hacerlo. Como con cualquier código, los de encriptamiento pueden ser rotos si se cuenta con tiempo y recursos suficientes. Los altamente sofisticados niveles de encriptamiento con que se cuenta hoy en día hacen muy difícil descifrar la información encriptada.

Una forma muy común de encriptamiento son los sistemas criptográficos de llave pública-llave abierta. Este sistema utiliza dos llaves diferentes para cerrar y abrir los archivos y mensajes. Las dos llaves están matemáticamente ligadas. Una persona puede distribuir su lleve pública a otros usuarios y utilizada para enviarle mensajes encriptados. La persona guarda en secreto la llave privada y la utiliza para decodificar los mensajes que le han enviado con la llave pública.

Otro elemento del encriptamiento es la autentificación-el proceso de verificar que un archivo o mensaje no ha sido alterado a lo largo del trayecto entre el emisor y el receptor.

El encriptamiento de la información tiene distintos usos para propósitos electorales. Cuando se envía información sensible a través de una red pública, es recomendable encriptarla: Esto es particularmente importante cuando se envía información personal o sobre la votación a través de una red, en especial por internet o correo electrónico.

El desencriptamiento

es el proceso de convertir un texto cifrado a un texto normal, esto requiere un conjunto de algoritmos y un conjunto de parámetros de entrada. Generalmente la encripción y la desencripción requieren de un parámetro clave el cual es secreto y absolutamente escencial para el funcionamiento del proceso.

CLASIFICACION DE LOS SISTEMAS DE CRIPTOGRAFÍA

Los sistemas convencionales fueron primero, para cifrar un texto escrito en un lenguaje. El principio básico de estos sistemas es el mapeo de una letra del alfabeto de un lenguaje a otra letra en el alfabeto derivada de un procedimiento de mapeo. El cruce de estos sistemas es el secreto de los procedimientos de mapeo, el cual puede ser visto como una llave.

Los sistemas modernos se utilizaron primero para cifrar información que estaba en forma binaria. Estos sistemas siguieron el principio de del diseño abierto en el sentido que refuerzan las técnicas de encriptamiento y desencriptamiento que no son almacenados en secreto.

CRIPTOGRAFIA DE LLAVE PUBLICA

La criptografía de llave privada ( llamada técnicas de criptografía convencional ) requiere la distribución de llaves secretas a través de una red de comunicación insegura antes de que aseguremos la comunicación con ese lugar. Est es llamado problema de distribución de llaves. Este es un problema elástico : una pequeña comunicación secreta ( a través de red de comunicación insegura ) es requerida antes de cualquier comunicación secreta en la red que quiere conectarse.

La Criptografía de llave pública soluciona este problema anunciando el procedimiento de encripción E ( asociado con la llave ) al público. Sin embargo el procedimiento de desencriptar D ( asociado con la llave ) se mantiene en secreto. La clave de la criptografía pública es que es muy difícil derivar el procedimiento para desencriptar conociendo el procedimiento de encriptamiento.

EL CIFRADO CESAR

En el cifrado Cesar una letra es transformada a la tercera letra que sigue en la secuencia del alfabeto. Este tipo de encriptamiento es muy fácil de detectar.

E : M -------> (M + 3) donde 0 <= M <=25 SUSTITUCION SIMPLE En el cifrado de sustitución simple, cualquier sustitución de letras puede ser mapeada por otras letras. En este algoritmo la correlación posicional del cifrado César se elimina. En este algoritmo tenemos (si el alfabeto tiene 26 letras) que cada permutación de letras es una llave y tenemos 26! Llaves, haciendo que para un criptoanalista sea muy tardada y exhaustiva. sin embargo este método conserva la distribución de frecuencias de letras del alfabeto porque la misma sustitución es realizada para todas las veces que ocurre una letra. CIFRADO POLIALFABETICO Este método usa una periódica secuencia de n sustituciones de cifrados alfabéticos. Esto es, el sistema cambia de acuerdo a n sustituciones de cifrados alfabéticos periódicamente. Una versión popular de cifrado polialfabético es el cifrado vigenere, el cual emplea una secuencia periódica del cifrado César con diferentes llaves por ejemplo, si la secuencia periódica de enteros es 11, 19, 4, 22, 9, 25 entonces al encriptar se utilizan estos números. CRIPTOGRAFÍA MODERNA Debido al extenso uso de las computadoras en el proceso, almacenamiento y transmisión de información, los sistemas criptográficos modernos son utilizados para cifrar información que está en forma binaria. Los textos cifrados y sin cifrar están en forma binaria. En la criptografía moderna fundamentalmente en las técnicas encriptamiento y desencriptamiento son generalmente del conocimiento público. Sin embargo los valores de las llaves para desencriptar se mantienen en secreto. Los esquemas modernos de criptografía están basados en el principio de la búsqueda exhaustiva, aunque el procedimiento para desencriptar la llave sea conocido, el procedimiento es computacionalmente es muy extenso y esto hace prohibitivo el buscar la clave. Código puede referirse a: el código, en Teoría de la comunicación, el conjunto de rasgos que tiene el mensaje para que pueda ser entendido por el emisor y el receptor. El código que se ha usado en este texto, por ejemplo, es la lengua española o el castellano.

sitas:

http://www.itcolima.edu.mx/profesores/tutoriales/sistemas_distribuidos_I/sd_u2_2.htm

http://www.itcolima.edu.mx/profesores/tutoriales/sistemas_distribuidos_I/sd_u2_2.htm

http://www.itcolima.edu.mx/profesores/tutoriales/sistemas_distribuidos_I/sd_u2_2.htm

Encriptamiento

preencriptamiento es una forma efectiva de disminuir los riesgos en el uso de tecnología. Implica la codificación de información que puede ser transmitida vía una red de cómputo o un disco para que solo el emisor y el receptor la puedan leer.

En teoría, cualquier tipo de información computarizada puede ser encriptada. En la práctica, se le utiliza con mayor frecuencia cuando la información se transmite por correo electrónico o internet.

Existen distintos tipos de encriptamiento y distintos niveles de complejidad para hacerlo. Como con cualquier código, los de encriptamiento pueden ser rotos si se cuenta con tiempo y recursos suficientes. Los altamente sofisticados niveles de encriptamiento con que se cuenta hoy en día hacen muy difícil descifrar la información encriptada.

Una forma muy común de encriptamiento son los sistemas criptográficos de llave pública-llave abierta. Este sistema utiliza dos llaves diferentes para cerrar y abrir los archivos y mensajes. Las dos llaves están matemáticamente ligadas. Una persona puede distribuir su lleve pública a otros usuarios y utilizada para enviarle mensajes encriptados. La persona guarda en secreto la llave privada y la utiliza para decodificar los mensajes que le han enviado con la llave pública.

Otro elemento del encriptamiento es la autentificación-el proceso de verificar que un archivo o mensaje no ha sido alterado a lo largo del trayecto entre el emisor y el receptor.

El encriptamiento de la información tiene distintos usos para propósitos electorales. Cuando se envía información sensible a través de una red pública, es recomendable encriptarla: Esto es particularmente importante cuando se envía información personal o sobre la votación a través de una red, en especial por internet o correo electrónico.

El desencriptamiento

es el proceso de convertir un texto cifrado a un texto normal, esto requiere un conjunto de algoritmos y un conjunto de parámetros de entrada. Generalmente la encripción y la desencripción requieren de un parámetro clave el cual es secreto y absolutamente escencial para el funcionamiento del proceso.

CLASIFICACION DE LOS SISTEMAS DE CRIPTOGRAFÍA

Los sistemas convencionales fueron primero, para cifrar un texto escrito en un lenguaje. El principio básico de estos sistemas es el mapeo de una letra del alfabeto de un lenguaje a otra letra en el alfabeto derivada de un procedimiento de mapeo. El cruce de estos sistemas es el secreto de los procedimientos de mapeo, el cual puede ser visto como una llave.

Los sistemas modernos se utilizaron primero para cifrar información que estaba en forma binaria. Estos sistemas siguieron el principio de del diseño abierto en el sentido que refuerzan las técnicas de encriptamiento y desencriptamiento que no son almacenados en secreto.

CRIPTOGRAFIA DE LLAVE PUBLICA

La criptografía de llave privada ( llamada técnicas de criptografía convencional ) requiere la distribución de llaves secretas a través de una red de comunicación insegura antes de que aseguremos la comunicación con ese lugar. Est es llamado problema de distribución de llaves. Este es un problema elástico : una pequeña comunicación secreta ( a través de red de comunicación insegura ) es requerida antes de cualquier comunicación secreta en la red que quiere conectarse.

La Criptografía de llave pública soluciona este problema anunciando el procedimiento de encripción E ( asociado con la llave ) al público. Sin embargo el procedimiento de desencriptar D ( asociado con la llave ) se mantiene en secreto. La clave de la criptografía pública es que es muy difícil derivar el procedimiento para desencriptar conociendo el procedimiento de encriptamiento.

EL CIFRADO CESAR

En el cifrado Cesar una letra es transformada a la tercera letra que sigue en la secuencia del alfabeto. Este tipo de encriptamiento es muy fácil de detectar.

E : M -------> (M + 3) donde 0 <= M <=25 SUSTITUCION SIMPLE En el cifrado de sustitución simple, cualquier sustitución de letras puede ser mapeada por otras letras. En este algoritmo la correlación posicional del cifrado César se elimina. En este algoritmo tenemos (si el alfabeto tiene 26 letras) que cada permutación de letras es una llave y tenemos 26! Llaves, haciendo que para un criptoanalista sea muy tardada y exhaustiva. sin embargo este método conserva la distribución de frecuencias de letras del alfabeto porque la misma sustitución es realizada para todas las veces que ocurre una letra. CIFRADO POLIALFABETICO Este método usa una periódica secuencia de n sustituciones de cifrados alfabéticos. Esto es, el sistema cambia de acuerdo a n sustituciones de cifrados alfabéticos periódicamente. Una versión popular de cifrado polialfabético es el cifrado vigenere, el cual emplea una secuencia periódica del cifrado César con diferentes llaves por ejemplo, si la secuencia periódica de enteros es 11, 19, 4, 22, 9, 25 entonces al encriptar se utilizan estos números. CRIPTOGRAFÍA MODERNA Debido al extenso uso de las computadoras en el proceso, almacenamiento y transmisión de información, los sistemas criptográficos modernos son utilizados para cifrar información que está en forma binaria. Los textos cifrados y sin cifrar están en forma binaria. En la criptografía moderna fundamentalmente en las técnicas encriptamiento y desencriptamiento son generalmente del conocimiento público. Sin embargo los valores de las llaves para desencriptar se mantienen en secreto. Los esquemas modernos de criptografía están basados en el principio de la búsqueda exhaustiva, aunque el procedimiento para desencriptar la llave sea conocido, el procedimiento es computacionalmente es muy extenso y esto hace prohibitivo el buscar la clave. Código puede referirse a: el código, en Teoría de la comunicación, el conjunto de rasgos que tiene el mensaje para que pueda ser entendido por el emisor y el receptor. El código que se ha usado en este texto, por ejemplo, es la lengua española o el castellano.

sitas:

http://www.itcolima.edu.mx/profesores/tutoriales/sistemas_distribuidos_I/sd_u2_2.htm

http://www.itcolima.edu.mx/profesores/tutoriales/sistemas_distribuidos_I/sd_u2_2.htm

http://www.itcolima.edu.mx/profesores/tutoriales/sistemas_distribuidos_I/sd_u2_2.htm

martes, 2 de octubre de 2007

Definición de backup

(Copia de seguridad) Es la copia total o parcial de información importante del disco duro, CDs, bases de datos u otro medio de almacenamiento. Esta copia de respaldo debe ser guardada en algún otro sistema de almacenamiento masivo, como ser discos duros, CDs, DVDs o cintas magnéticas (DDS, Travan, AIT, SLR,DLT y VXA).

Tipos de respaldo de información:

a) backup:

www.cientec.com

full: Guarda todos los archivos que sean especificados al tiempo de ejecutarse el respaldo. El archive bit es eliminado de todos los archivos (o bloques), indicando que todos los archivos ya han sido respaldados.

Incremental diferencial: Este respaldo es muy similar al "Respaldo de Incremento" , la diferencia estriba en que el archive bit permanece intacto.

Incremental acumulativo: En este caso Guarda todos los archivos modificados desde el último respaldo Full. Mediante esta opción se beneficia el tiempo de recuperación ante un desastre

Full sintetizado: Este tipo avanzado de respaldo permite generar respaldos full en el servidor de respaldo sin necesidad de acceder al servidor original donde se extrajeron los datos, esta técnica permite generar un respaldo full mezclando el último respaldo full con los incrementales. Esta técnica permite generar respaldos full sin producir carga innecesaria en los servidores origen.

www.osmosislatina.com

b) GFS: Esta secuencia de respaldo es una de las más utilizadas y consiste en Respaldos Completos cada semana y Respaldos de Incremento o Diferenciales cada día de la semana.

c) raid: RAID ("Redundant Array of Inexpensive Disks") en términos sencillos es: un conjunto de 2 o más "Discos Duros" que operan como grupo y logran ofrecer una forma más avanzada de respaldo

· RAID-0 : En esta configuración cada archivo es dividido ("Striped") y sus fracciones son colocadas en diferentes discos. Este tipo de implementación sólo agiliza el proceso de lectura de archivos, pero en ningún momento proporciona algún tipo de respaldo ("redundancy").

· RAID-1 : En orden ascendente, este es el primer tipo de RAID que otorga cierto nivel de respaldo; cada vez que se vaya a guardar un archivo en el sistema éste se copiara integro a DOS discos (en linea), es por esto que RAID-1 también es llamado "Mirroring".Además de proporcionar un respaldo en caliente ("hot") en dado caso de fallar algún disco del grupo , RAID-1 también agiliza la lectura de archivos (si se encuentran ocupadas las cabezas de un disco "I/O") ya que otro archivo puede ser leído del otro disco y no requiere esperar a finalizar el "I/O" del primer disco.

· RAID-3 : Esta configuración al igual que RAID-0 divide la información de todos los archivos ("Striping") en varios discos, pero ofrece un nivel de respaldo que RAID-0 no ofrece. En RAID-0 si falla un disco del grupo, la Información no puede ser recuperada fácilmente, ya que cada disco del grupo contiene una fracción del archivo, sin embargo RAID-3 opera con un disco llamado "de paridad" ("parity disk").Este "disco de paridad" guarda fracciones de los archivos necesarias para recuperar toda su Información, con esto, es posible reproducir el archivo que se perdió a partir de esta información de paridad.

· RAID-5 : El problema que presenta RAID-3 es que el "disco de paridad" es un punto critico en el sistema; que ocurre si falla el disco de paridad ?

3.- dispositivos de almacenamiento:

Tipo de dispositivo:

Dispositivos Magnéticos

Cinta Magnética: Esta formada por una cinta de material plástico recubierta de material ferromagnético, sobre dicha cinta se registran los caracteres en formas de combinaciones de puntos, sobre pistas paralelas al eje longitudinal de la cinta. Estas cintas son soporte de tipo secuencial, esto supone un inconveniente puesto que para acceder a una información determinada se hace necesario leer todas las que le preceden, con la consiguiente perdida de tiempo. [2]

Tambores Magnéticos: Están formados por cilindros con material magnético capaz de retener información, Esta se graba y lee mediante un cabezal cuyo brazo se mueve en la dirección del eje de giro del tambor. El acceso a la información es directo y no secuencial. (Ver anexo 1)

Disco Duro: Son en la actualidad el principal subsistema de almacenamiento de información en los sistemas informáticos. Es un dispositivo encargado de almacenar información de forma persistente en un ordenador, es considerado el sistema de almacenamiento más importante del computador y en él se guardan los archivos de los programas. (Ver anexo 2)

Disquette o Disco flexible: Un disco flexible o también disquette (en inglés floppy disk), es un tipo de dispositivo de almacenamiento de datos formado por una pieza circular de un material magnético que permite la grabación y lectura de datos, fino y flexible (de ahí su denominación) encerrado en una carcasa fina cuadrada o rectangular de plástico. Los discos, usados usualmente son los de 3 ½ o 5 ¼ pulgadas, utilizados en ordenadores o computadoras personales, aunque actualmente los discos de 5 ¼ pulgadas están en desuso. (Ver anexos 3 y 4)

Dispositivos Ópticos

El CD-R: es un disco compacto de 650 MB de capacidad que puede ser leído cuantas veces se desee, pero cuyo contenido no puede ser modificado una vez que ya ha sido grabado. Dado que no pueden ser borrados ni regrabados, son adecuados para almacenar archivos u otros conjuntos de información invariable. [3](Ver anexo 5)

CD-RW: posee la capacidad del CD-R con la diferencia que estos discos son regrabables lo que les da una gran ventaja. Las unidades CD-RW pueden grabar información sobre discos CD-R y CD-RW y además pueden leer discos CD-ROM y CDS de audio. Las interfaces soportadas son EIDE, SCSI y USB.[3]

DVD-ROM: es un disco compacto con capacidad de almacen ar 4.7 GB de datos en una cara del disco, un aumento de más de 7 veces con respecto a los CD-R y CD-RW. Y esto es en una sola cara. Los futuros medios de DVD-ROM serán capaces de almacenar datos en ambas caras del disco, y usar medios de doble capa para permitir a las unidades leer hasta cuatro niveles de datos almacenados en las dos caras del disco dando como resultado una capacidad de almacenamiento de 17 GB. Las unidades DVD-ROM son capaces de leer los formatos de discos CD-R y CD-RW. Entre las aplicaciones que aprovechan la gran capacidad de almacenamiento de los DVD-ROM tenemos las películas de larga duración y los juegos basados en DVD que ofrecen videos MPEG-2 de alta resolución, sonido inmersivo Dolby AC-3, y poderosas graficas 3D.[3] (Ver anexo 6)

DVD-RAM: este medio tiene una capacidad de 2.6 GB en una ca ra del disco y 5.2 GB en un disco de doble cara, Los DVD-RAM son capaces de leer cualquier disco CD-R o CD-RW pero no es capaz de escribir sobre estos. Los DVD-RAM son regrabables pero los discos no pueden ser leídos por unidades DVD-ROM.[3]

Pc - Cards: La norma de PCMCIA es la que define a las PC Cards. Las PC Cards pueden ser almacenamiento o tarjetas de I/O. Estas son compactas, muy fiable, y ligeras haciéndolos ideal para notebooks, palmtop, handheld y los PDAs,. Debido a su pequeño tamaño, son usadas para el almacenamiento de datos, aplicaciones, tarjetas de memoria, cámaras electrónicas y teléfonos celulares. Las PC Cards tienen el tamaño de una tarjeta del crédito, pero su espesor varía. La norma de PCMCIA define tres PC Cards diferentes: Tipo I 3.3 milímetros (mm) de espesor, Tipo II son 5.0 mm espesor, y Tipo III son 10.5 mm espesor. Entre los producto más nuevos que usan PC Cards tenemos el Clik! PC Card Drive de Iomega esta unidad PC Card Tipo II la cual puede leer y escribir sobre discos Clik! de 40 MB de capacidad, esta unidad esta diseñada para trabajar con computadores portátiles con mínimo consumo de baterías, el tamaño de los discos es de 2x2 pulgadas.[3] (Ver anexo 7)

Flash Cards: son tarjetas de memoria no volátil es decir conservan los datos aun cuando no estén alimentadas por una fuente eléctrica, y los datos pueden ser leídos, modificados o borrados en estas tarjetas. Con el rápido crecimiento de los dispositivos digitales como: asistentes personales digitales, cámaras digitales, teléfonos celulares y dispositivos digitales de música, las flash cards han sido adoptadas como medio de almacenamiento de estos dispositivos haciendo que estas bajen su precio y aumenten su capacidad de almacenamiento muy rápidamente. Recientemente Toshiba libero al mercado sus nuevas flash cards la SmartMedia de 64 MB y el super-thin 512M-bit chip. La SmartMedia es capaz de almacenar 72 imágenes digitales con una resolución de 1800x1200 pixels y más de 1 hora de música con calidad de CD. Entre los productos del mercado que usan esta tecnología tenemos los reproductores de audio digital Rio de Diamond, Nomad de Creative Labs, los PDAs de Compaq, el Microdrive de IBM con 340 MB de almacenamiento entre otros. [3].

Dispositivos Extraíbles

Pen Drive o Memory Flash: Es un pequeño dispositivo de almacenamiento que utiliza la memoria flash para guardar la información sin necesidad de pilas. Los Pen Drive son resistentes a los rasguños y al polvo que han afectado a las formas previas de almacenamiento portable, como los CD y los disquetes. Los sistemas operativos más modernos pueden leer y escribir en ello sin necesidad de controladores especiales. En los equipos antiguos (como por ejemplo los equipados con Windows 98) se necesita instalar un controlador de dispositivo. [4]

Unidades de Zip: La unidad Iomega ZIP es una unidad de dis co extraíble. Está disponible en tres versiones principales, la hay con interfaz SCSI, IDE, y otra que se conecta a un puerto paralelo. Este documento describe cómo usar el ZIP con Linux. Se debería leer en conjunción con el HOWTO SCSI a menos que posea la versión IDE.

www.monografias.com

Por qué se deben respaldar los archivos

Los respaldos o copias de seguridad de archivos (back ups) son necesarios, ya que ciertos imprevistos pueden ocurrir en nuestra computadora con consecuencias que pueden ser tan graves como la eliminación definitiva de

archivos importantes. Entre estos imprevistos se encuentran: Ataques de virus Corrupción de archivos Eliminación accidental de archivos por parte del usuario Formateo accidental del disco duro Fallas totales o parciales del disco duro, como por ejemplo errores en la superficie del mismo

www.dst.usb.ve.com

¿como se prepara para respaldar el sistema?

El primer paso es tener una copia de respaldo de data personal de su computadora.

Bajar la última versión 1.4.1 del BIOS para la transición.

Desconectar cualquier aparato USB externo.

Si compró algún periférico adicional, favor de desconectarlo. Dell recomienda configurar el harware que compró de Dell antes de instalar.

www.dellendirecto.com

(Copia de seguridad) Es la copia total o parcial de información importante del disco duro, CDs, bases de datos u otro medio de almacenamiento. Esta copia de respaldo debe ser guardada en algún otro sistema de almacenamiento masivo, como ser discos duros, CDs, DVDs o cintas magnéticas (DDS, Travan, AIT, SLR,DLT y VXA).

Tipos de respaldo de información:

a) backup:

www.cientec.com

full: Guarda todos los archivos que sean especificados al tiempo de ejecutarse el respaldo. El archive bit es eliminado de todos los archivos (o bloques), indicando que todos los archivos ya han sido respaldados.

Incremental diferencial: Este respaldo es muy similar al "Respaldo de Incremento" , la diferencia estriba en que el archive bit permanece intacto.

Incremental acumulativo: En este caso Guarda todos los archivos modificados desde el último respaldo Full. Mediante esta opción se beneficia el tiempo de recuperación ante un desastre

Full sintetizado: Este tipo avanzado de respaldo permite generar respaldos full en el servidor de respaldo sin necesidad de acceder al servidor original donde se extrajeron los datos, esta técnica permite generar un respaldo full mezclando el último respaldo full con los incrementales. Esta técnica permite generar respaldos full sin producir carga innecesaria en los servidores origen.

www.osmosislatina.com

b) GFS: Esta secuencia de respaldo es una de las más utilizadas y consiste en Respaldos Completos cada semana y Respaldos de Incremento o Diferenciales cada día de la semana.

c) raid: RAID ("Redundant Array of Inexpensive Disks") en términos sencillos es: un conjunto de 2 o más "Discos Duros" que operan como grupo y logran ofrecer una forma más avanzada de respaldo

· RAID-0 : En esta configuración cada archivo es dividido ("Striped") y sus fracciones son colocadas en diferentes discos. Este tipo de implementación sólo agiliza el proceso de lectura de archivos, pero en ningún momento proporciona algún tipo de respaldo ("redundancy").

· RAID-1 : En orden ascendente, este es el primer tipo de RAID que otorga cierto nivel de respaldo; cada vez que se vaya a guardar un archivo en el sistema éste se copiara integro a DOS discos (en linea), es por esto que RAID-1 también es llamado "Mirroring".Además de proporcionar un respaldo en caliente ("hot") en dado caso de fallar algún disco del grupo , RAID-1 también agiliza la lectura de archivos (si se encuentran ocupadas las cabezas de un disco "I/O") ya que otro archivo puede ser leído del otro disco y no requiere esperar a finalizar el "I/O" del primer disco.

· RAID-3 : Esta configuración al igual que RAID-0 divide la información de todos los archivos ("Striping") en varios discos, pero ofrece un nivel de respaldo que RAID-0 no ofrece. En RAID-0 si falla un disco del grupo, la Información no puede ser recuperada fácilmente, ya que cada disco del grupo contiene una fracción del archivo, sin embargo RAID-3 opera con un disco llamado "de paridad" ("parity disk").Este "disco de paridad" guarda fracciones de los archivos necesarias para recuperar toda su Información, con esto, es posible reproducir el archivo que se perdió a partir de esta información de paridad.

· RAID-5 : El problema que presenta RAID-3 es que el "disco de paridad" es un punto critico en el sistema; que ocurre si falla el disco de paridad ?

3.- dispositivos de almacenamiento:

Tipo de dispositivo:

Dispositivos Magnéticos

Cinta Magnética: Esta formada por una cinta de material plástico recubierta de material ferromagnético, sobre dicha cinta se registran los caracteres en formas de combinaciones de puntos, sobre pistas paralelas al eje longitudinal de la cinta. Estas cintas son soporte de tipo secuencial, esto supone un inconveniente puesto que para acceder a una información determinada se hace necesario leer todas las que le preceden, con la consiguiente perdida de tiempo. [2]

Tambores Magnéticos: Están formados por cilindros con material magnético capaz de retener información, Esta se graba y lee mediante un cabezal cuyo brazo se mueve en la dirección del eje de giro del tambor. El acceso a la información es directo y no secuencial. (Ver anexo 1)

Disco Duro: Son en la actualidad el principal subsistema de almacenamiento de información en los sistemas informáticos. Es un dispositivo encargado de almacenar información de forma persistente en un ordenador, es considerado el sistema de almacenamiento más importante del computador y en él se guardan los archivos de los programas. (Ver anexo 2)

Disquette o Disco flexible: Un disco flexible o también disquette (en inglés floppy disk), es un tipo de dispositivo de almacenamiento de datos formado por una pieza circular de un material magnético que permite la grabación y lectura de datos, fino y flexible (de ahí su denominación) encerrado en una carcasa fina cuadrada o rectangular de plástico. Los discos, usados usualmente son los de 3 ½ o 5 ¼ pulgadas, utilizados en ordenadores o computadoras personales, aunque actualmente los discos de 5 ¼ pulgadas están en desuso. (Ver anexos 3 y 4)

Dispositivos Ópticos

El CD-R: es un disco compacto de 650 MB de capacidad que puede ser leído cuantas veces se desee, pero cuyo contenido no puede ser modificado una vez que ya ha sido grabado. Dado que no pueden ser borrados ni regrabados, son adecuados para almacenar archivos u otros conjuntos de información invariable. [3](Ver anexo 5)

CD-RW: posee la capacidad del CD-R con la diferencia que estos discos son regrabables lo que les da una gran ventaja. Las unidades CD-RW pueden grabar información sobre discos CD-R y CD-RW y además pueden leer discos CD-ROM y CDS de audio. Las interfaces soportadas son EIDE, SCSI y USB.[3]

DVD-ROM: es un disco compacto con capacidad de almacen ar 4.7 GB de datos en una cara del disco, un aumento de más de 7 veces con respecto a los CD-R y CD-RW. Y esto es en una sola cara. Los futuros medios de DVD-ROM serán capaces de almacenar datos en ambas caras del disco, y usar medios de doble capa para permitir a las unidades leer hasta cuatro niveles de datos almacenados en las dos caras del disco dando como resultado una capacidad de almacenamiento de 17 GB. Las unidades DVD-ROM son capaces de leer los formatos de discos CD-R y CD-RW. Entre las aplicaciones que aprovechan la gran capacidad de almacenamiento de los DVD-ROM tenemos las películas de larga duración y los juegos basados en DVD que ofrecen videos MPEG-2 de alta resolución, sonido inmersivo Dolby AC-3, y poderosas graficas 3D.[3] (Ver anexo 6)

DVD-RAM: este medio tiene una capacidad de 2.6 GB en una ca ra del disco y 5.2 GB en un disco de doble cara, Los DVD-RAM son capaces de leer cualquier disco CD-R o CD-RW pero no es capaz de escribir sobre estos. Los DVD-RAM son regrabables pero los discos no pueden ser leídos por unidades DVD-ROM.[3]

Pc - Cards: La norma de PCMCIA es la que define a las PC Cards. Las PC Cards pueden ser almacenamiento o tarjetas de I/O. Estas son compactas, muy fiable, y ligeras haciéndolos ideal para notebooks, palmtop, handheld y los PDAs,. Debido a su pequeño tamaño, son usadas para el almacenamiento de datos, aplicaciones, tarjetas de memoria, cámaras electrónicas y teléfonos celulares. Las PC Cards tienen el tamaño de una tarjeta del crédito, pero su espesor varía. La norma de PCMCIA define tres PC Cards diferentes: Tipo I 3.3 milímetros (mm) de espesor, Tipo II son 5.0 mm espesor, y Tipo III son 10.5 mm espesor. Entre los producto más nuevos que usan PC Cards tenemos el Clik! PC Card Drive de Iomega esta unidad PC Card Tipo II la cual puede leer y escribir sobre discos Clik! de 40 MB de capacidad, esta unidad esta diseñada para trabajar con computadores portátiles con mínimo consumo de baterías, el tamaño de los discos es de 2x2 pulgadas.[3] (Ver anexo 7)

Flash Cards: son tarjetas de memoria no volátil es decir conservan los datos aun cuando no estén alimentadas por una fuente eléctrica, y los datos pueden ser leídos, modificados o borrados en estas tarjetas. Con el rápido crecimiento de los dispositivos digitales como: asistentes personales digitales, cámaras digitales, teléfonos celulares y dispositivos digitales de música, las flash cards han sido adoptadas como medio de almacenamiento de estos dispositivos haciendo que estas bajen su precio y aumenten su capacidad de almacenamiento muy rápidamente. Recientemente Toshiba libero al mercado sus nuevas flash cards la SmartMedia de 64 MB y el super-thin 512M-bit chip. La SmartMedia es capaz de almacenar 72 imágenes digitales con una resolución de 1800x1200 pixels y más de 1 hora de música con calidad de CD. Entre los productos del mercado que usan esta tecnología tenemos los reproductores de audio digital Rio de Diamond, Nomad de Creative Labs, los PDAs de Compaq, el Microdrive de IBM con 340 MB de almacenamiento entre otros. [3].

Dispositivos Extraíbles

Pen Drive o Memory Flash: Es un pequeño dispositivo de almacenamiento que utiliza la memoria flash para guardar la información sin necesidad de pilas. Los Pen Drive son resistentes a los rasguños y al polvo que han afectado a las formas previas de almacenamiento portable, como los CD y los disquetes. Los sistemas operativos más modernos pueden leer y escribir en ello sin necesidad de controladores especiales. En los equipos antiguos (como por ejemplo los equipados con Windows 98) se necesita instalar un controlador de dispositivo. [4]

Unidades de Zip: La unidad Iomega ZIP es una unidad de dis co extraíble. Está disponible en tres versiones principales, la hay con interfaz SCSI, IDE, y otra que se conecta a un puerto paralelo. Este documento describe cómo usar el ZIP con Linux. Se debería leer en conjunción con el HOWTO SCSI a menos que posea la versión IDE.

www.monografias.com

Por qué se deben respaldar los archivos

Los respaldos o copias de seguridad de archivos (back ups) son necesarios, ya que ciertos imprevistos pueden ocurrir en nuestra computadora con consecuencias que pueden ser tan graves como la eliminación definitiva de

archivos importantes. Entre estos imprevistos se encuentran: Ataques de virus Corrupción de archivos Eliminación accidental de archivos por parte del usuario Formateo accidental del disco duro Fallas totales o parciales del disco duro, como por ejemplo errores en la superficie del mismo

www.dst.usb.ve.com

¿como se prepara para respaldar el sistema?

El primer paso es tener una copia de respaldo de data personal de su computadora.

Bajar la última versión 1.4.1 del BIOS para la transición.

Desconectar cualquier aparato USB externo.

Si compró algún periférico adicional, favor de desconectarlo. Dell recomienda configurar el harware que compró de Dell antes de instalar.

www.dellendirecto.com

practica # 11

Definición de backup

(Copia de seguridad) Es la copia total o parcial de información importante del disco duro, CDs, bases de datos u otro medio de almacenamiento. Esta copia de respaldo debe ser guardada en algún otro sistema de almacenamiento masivo, como ser discos duros, CDs, DVDs o cintas magnéticas (DDS, Travan, AIT, SLR,DLT y VXA).

http://www.cientec.com/

(Copia de seguridad) Es la copia total o parcial de información importante del disco duro, CDs, bases de datos u otro medio de almacenamiento. Esta copia de respaldo debe ser guardada en algún otro sistema de almacenamiento masivo, como ser discos duros, CDs, DVDs o cintas magnéticas (DDS, Travan, AIT, SLR,DLT y VXA).

http://www.cientec.com/

Tipos de respaldo de información:

a) backup

full: Guarda todos los archivos que sean especificados al tiempo de ejecutarse el respaldo. El archive bit es eliminado de todos los archivos (o bloques), indicando que todos los archivos ya han sido respaldados.

Incremental diferencial: Este respaldo es muy similar al "Respaldo de Incremento" , la diferencia estriba en que el archive bit permanece intacto.

Incremental acumulativo: En este caso Guarda todos los archivos modificados desde el último respaldo Full. Mediante esta opción se beneficia el tiempo de recuperación ante un desastre

Full sintetizado: Este tipo avanzado de respaldo permite generar respaldos full en el servidor de respaldo sin necesidad de acceder al servidor original donde se extrajeron los datos, esta técnica permite generar un respaldo full mezclando el último respaldo full con los incrementales. Esta técnica permite generar respaldos full sin producir carga innecesaria en los servidores origen.

http://www.osmosislatina.com/

b) GFS: Esta secuencia de respaldo es una de las más utilizadas y consiste en Respaldos Completos cada semana y Respaldos de Incremento o Diferenciales cada día de la semana.

c) raid: RAID ("Redundant Array of Inexpensive Disks") en términos sencillos es: un conjunto de 2 o más "Discos Duros" que operan como grupo y logran ofrecer una forma más avanzada de respaldo

· RAID-0 : En esta configuración cada archivo es dividido ("Striped") y sus fracciones son colocadas en diferentes discos. Este tipo de implementación sólo agiliza el proceso de lectura de archivos, pero en ningún momento proporciona algún tipo de respaldo ("redundancy").

· RAID-1 : En orden ascendente, este es el primer tipo de RAID que otorga cierto nivel de respaldo; cada vez que se vaya a guardar un archivo en el sistema éste se copiara integro a DOS discos (en linea), es por esto que RAID-1 también es llamado "Mirroring".Además de proporcionar un respaldo en caliente ("hot") en dado caso de fallar algún disco del grupo , RAID-1 también agiliza la lectura de archivos (si se encuentran ocupadas las cabezas de un disco "I/O") ya que otro archivo puede ser leído del otro disco y no requiere esperar a finalizar el "I/O" del primer disco.